こんにちは、窪田です。

最近、業務上でメールのセキュリティに関して調べる機会がありました。

備忘録として残すためにも、今回はメールのなりすまし対策の概要と、設定の確認方法を紹介したいと思います。

目次

メールのなりすまし対策の方法

なりすましメール対策には、送信ドメインによる認証が有効です。

送信元メールサーバーのIPアドレスや電子署名の仕組みを利用することで、メールがなりすまされているかを判断できます。

送信ドメインによる認証は3種類あります。

SPF

SPF(Sender Policy Framework)は、IPアドレスを利用した認証です。

メール送信時に利用するサーバーのIPアドレスを、送信元ドメインを管理しているDNSサーバーにSPFレコードとして事前に登録しておきます。

メール受信時に、受信側のサーバーは送信元IPアドレスとSPFレコードを照合し、なりすましかどうかを判断します。

SPFレコードの内容は以下のコマンドで確認できます。

Linuxの場合

$ dig 任意のドメイン txt | grep spf

Windowsの場合

$ nslookup -type=txt 任意のドメイン | grep spf

DKIM

DKIM(DomainKeys Identified Mail)は、電子署名を利用した認証です。

電子署名に利用する公開鍵を、送信元ドメインを管理しているDNSサーバーにTXTレコードとして事前に登録しておきます。

送信側のサーバーが送信するメールに電子署名を付与し、メール受信時に受信側のサーバーはDNSサーバーに登録してある公開鍵を用いてメールの検証を行い、なりすましかどうかを判断します。

DKIMのTXTレコードの内容は、以下のコマンドで確認できます。

Linuxの場合

$ dig DKIMセレクタ名._domainkey.ドメイン名 txt | grep DKIM

Windowsの場合

$ nslookup -type=txt DKIMセレクタ名._domainkey.ドメイン名 | grep DKIM

DMARC

DMARC(Domain-based Message Authentication、Reporting and Conformance)は、SPFとDKIMの認証結果を利用し、認証が失敗した場合の対応を決める設定です。

受信側のサーバーの認証失敗時の対応を、送信元ドメインを管理しているDNSサーバーにTXTレコードとして事前に登録します。

SPFやDKIMの認証に失敗したメールを受信側で拒否する、隔離する、配送するという指定ができます。

Linuxの場合

$ dig _dmarc.任意のドメイン txt | grep DMARC

Windowsの場合

$ nslookup -type=txt _dmarc.任意のドメイン | grep DMARC

なりすまし対策の確認方法

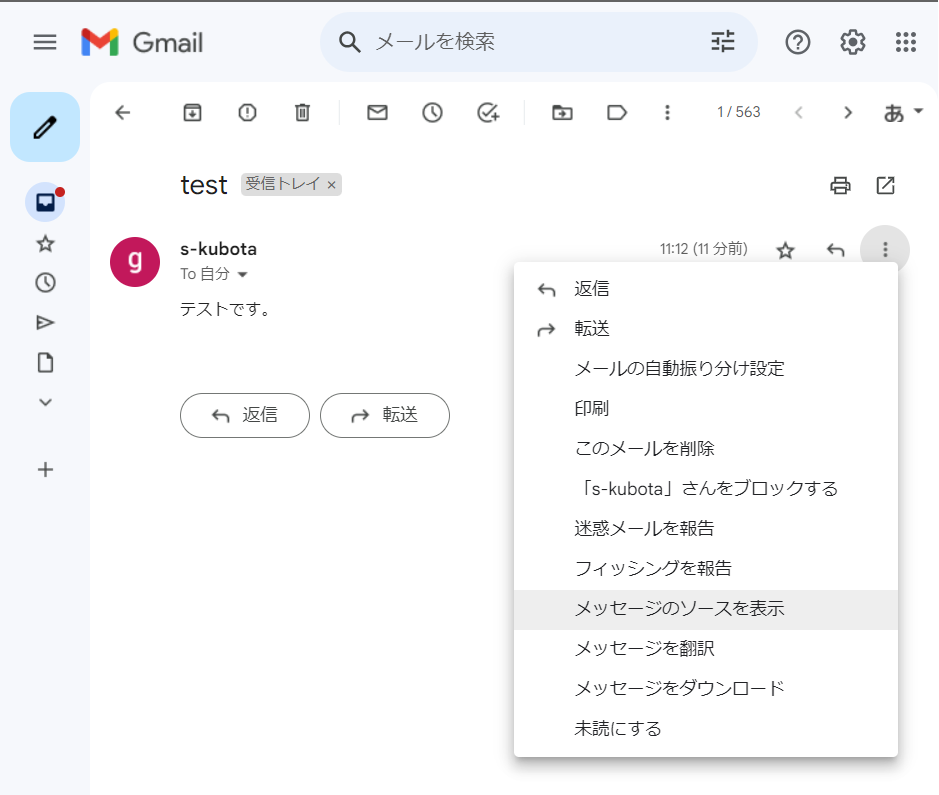

SPF、DKIM、DMARCの設定ができているか確認するには、Gmailを使った確認が簡単です。

設定を確認したいドメインのメールアドレスから、個人のGmail宛にメールを送信します。

メール送信後、Gmailで受信したメールを開く > その他ボタンをクリック > メッセージのソースを表示 をクリックします。

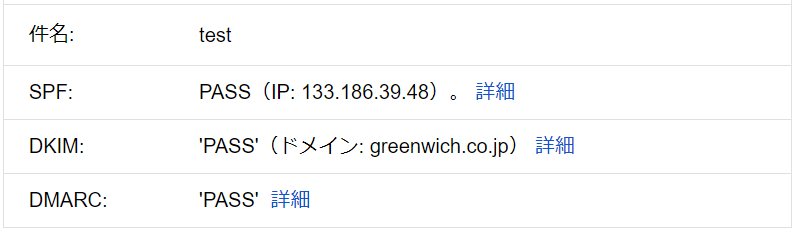

すると、件名欄の下に対応している対策がそれぞれ表示されます。

下の画像ではSPF、DKIM、DMARCに対応しているので、それぞれの項目が表示されています。

まとめ

今回は、メールのなりすまし対策の概要と、設定の確認方法をご紹介しました。

なりすましメール対策には、送信ドメインによる認証が有効で、SPF、DKIM、DMARCの3種類があります。

この記事を参考にしていただければ、自社のメールアドレスのドメインが、なりすまし対策済みか確認できるはずです。

興味がある方は、確認してみてはいかがでしょうか。